1. 분석 환경

1.1. 분석 환경

| l Windows 10 l Windows XP (VMware) |

1.2. 분석 도구

| 정적 분석 | l Virustotal l PEID l Dependency Walker l Strings |

| 동적 분석 | l Process Explorer l Process Monitor |

1.3. 분석 샘플

| Practical Malware Analysis Labs - Lab03-04.exe |

1.4. 질문

"Lab03-04.exe" 파일에서 발견된 멀웨어를 기본 동적 분석 도구를 사용하여 분석하십시오. (이 프로그램은 9장 랩에서 더 자세히 분석됩니다.)

1. 이 파일을 실행할 때 어떤 일이 발생하나요?

2. 동적 분석에서 발생하는 장애물은 무엇인가요?

3. 이 프로그램을 실행하는 다른 방법이 있나요?

2. 분석 과정

2.1. http://www.VirusTotal.com/에 업로드하여 결과를 확인한다.

Virustotal에 lab03-04.exe를 업로드한 결과로 71개 엔진에서 61개 엔진이 악성코드라 진단했다.

Downloader/Dropper라는 문구가 눈에 띈다.

2.2. <PEID>로 패킹여부를 확인한다.

Lab03-04.exe는 패킹 되어 있지 않다.

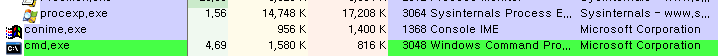

2.3. Dependency Walker로 Import를 확인한다.

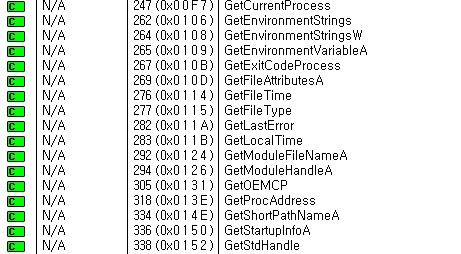

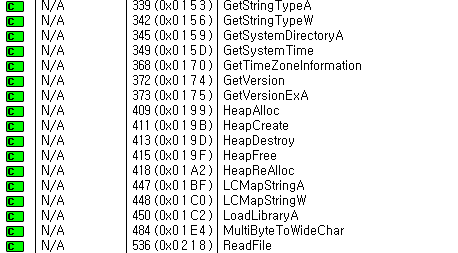

Kernel32.DLL

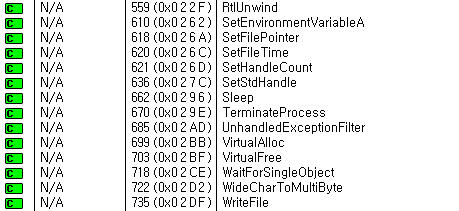

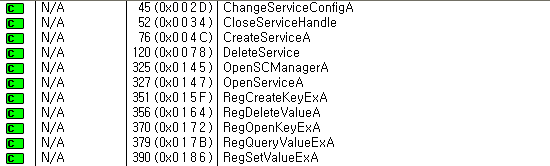

ADVAPI32.DLL

SELL32.DLL

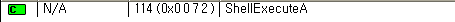

2.4. Strings로 문자열을 확인한다.

- Http/1.0 GET, http://www.practicalmalwareanlysis.com, DownLoad Upload : http연결을 통해 해당사이트에 접속하여 무언가를 다운받거나 업로드 할 것으로 추측한다.

- -cc -re -in : 파라미터로 추정되는 값이 보인다.

- Manager Service : 이 이름의 서비스를 생성할 것으로 추측된다.

- cmd.exe, /c del : 명령프롬프트에서 무언가를 삭제할 것이다.

- SOFTWARE\mMicrosoft\XPS : 경로로보아 레지스트리 키 값에 접근할 것이다.

2.5. 이 파일을 실행할 때 어떤 일이 발생하나요?

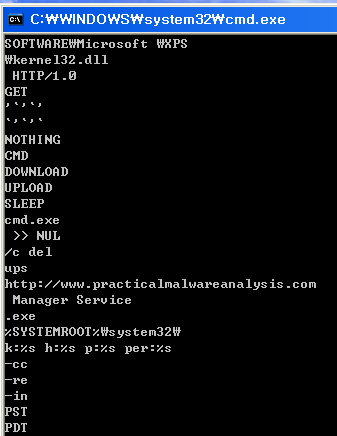

Lab03-04.exe를 실행하면 바로 삭제된다.

- 주의할 점: Sysanlyzer로 Lab03-04.exe를 실행할 경우 sysanalyzer 프로그램 때문에 Lab03-04.exe가 스스로 삭제하는 것을 볼 수 없다. 그래서 Process Explorer을 사용해야 한다.

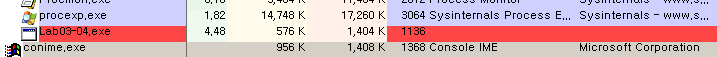

Process Explorer을 실행시킨 뒤 Lab03-04.exe를 실행했을 때 간헐적으로 Lab03-04.exe와 cmd.exe가 빠르게 나타났다 사라지는 것을 확인할 수 있었다.

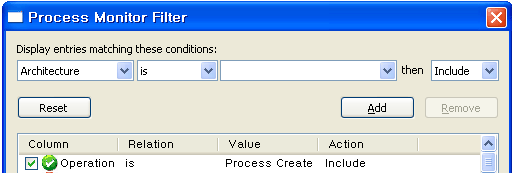

Procom에서 cmd.exe가 어떤 작업을 했는지 확인 해 본다. 너무 로그의 양이 많아 Filter에 "Operation is Process Create"를 add해준다.

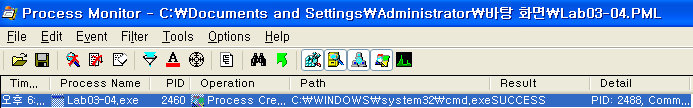

필터를 적용하고 난 결과이다. cmd 프로세스가 생성된 것을 확인 할 수있다.

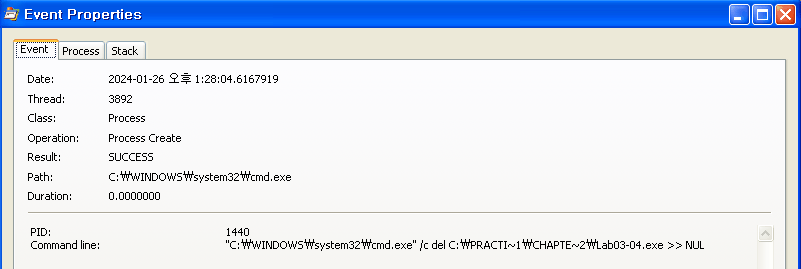

우측 버튼 - Properties로 확인하면, cmd에서 /c del ~ 명령어로 Lab03-04.exe를 삭제한 것을 알 수 있다.

2.6. 동적 분석에서 발생하는 장애물은 무엇인가요?

악성코드가 스스로 삭제되어 버리기 때문에 분석을 위해 추가적으로 도구가 필요하다.

2.7. 이 프로그램을 실행하는 다른 방법이 있나요?

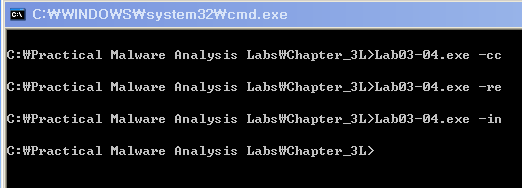

Strings 로 보았던 인자 값을 넣어보았으나 똑같이 Lab03-04.exe가 삭제될 뿐 Procmon으로 확인 해도 다른 점이 없었다.

이 Lab03-04.exe는 9장에서 다시 분석해 보도록 하겠습니다.