1. 분석환경

1.1. 분석 환경

| l Windows 10 l Windows XP (vmware) |

1.2. 분석 도구

| 정적 분석 | l Virustotal l exeinfope l PEview l upx l BinText |

| 동적분석 | l Wireshark |

1.3. 분석 샘플

| Practical Malware Analysis Labs - Lab01-02.exe |

1.4. 질문

- 파일을 http://www.VirusTotal.com/에 업로드하고 보고서를 확인하십시오. 기존의 안티바이러스 시그니처와 매치되는 파일이 있나요?

- 이 파일이 패킹되었거나 난독화된 흔적이 있는지 확인하십시오. 그렇다면, 어떤 특징이 있는지 알려주세요. 파일이 패킹되었다면 가능하다면 언패킹 하십시오.

- 어떤 import가 이 악성코드의 기능을 나타내는지 확인할 수 있습니까? 그렇다면, 어떤 import 인가요?

- 감염된 시스템에서 찾을 수 있는 다른 호스트 또는 네트워크 기반의 특징은 무엇인가요?

2. 분석 과정

2.1. 파일을 http://www.VirusTotal.com/에 업로드하고 보고서를 확인하십시오. 기존의 안티바이러스 시그니처와 매치되는 파일이 있나요?

Virustotal에 lab01-02.exe를 업로드 한 결과는 다음과 같다.

72개의 엔진 중 57개에서 악성코드라 진단하였다.

2.2. 이 파일 중 어떤 것이 패킹되거나 난독화된흔적이 있는지 확인하십시오. 그렇다면, 어떤 특징이 있는지 알려주세요. 파일이 패킹 되었다면 가능하다면 언패킹 하십시오.

PEID 또는 exeinfope 프로그램을 이용하여 패킹여부를 확인할 수 있다.

Exeinfope을 통해 Upx로 패킹되어 있음을 확인했다.

파일이 패킹되어 있어 아래와같이 peview에서 정보가 제대로 나타나지 않았다.

Upx로 언패킹을 시도했다. – upx -d Lab01-02.exe 1

언패킹에 성공 한 뒤 exeinfope로 재확인을 하면 ‘패킹되지 않았음’으로 나온다.

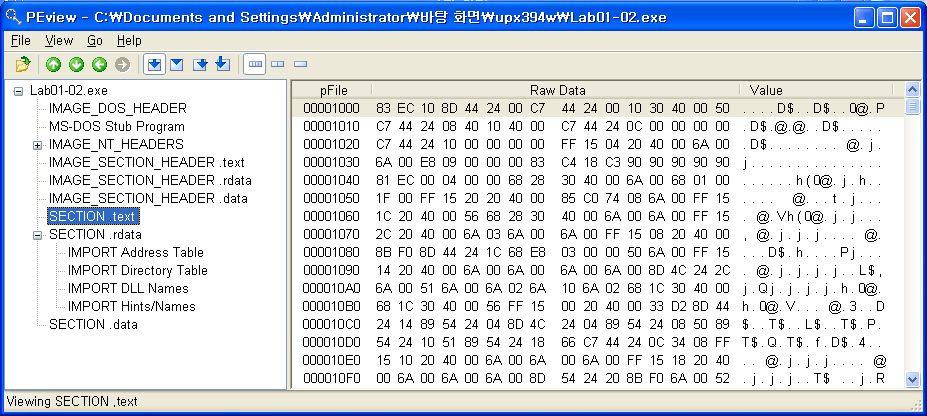

이제 PEview에서도 제대로 내용을 확인할 수 있다.

2.3. 어떤 import가 이 악성코드의 기능을 나타내는지 확인할 수 있습니까? 그렇다면, 어떤 import 인가요?

CreateServiceA : 서비스를 생성한다.

WININET.DLL : 인터넷과 상호작용하기 위한 기능을 제공한다. 웹페이지 검색, 네트워크 연결 등에 사용된다.

InternetOpenA : WININET.DLL을 초기화하는 데 사용된다.

InternetOpenUrlA : URL 연결에 사용된다.

2.4. 감염된 시스템에서 찾을 수 있는 다른 호스트 또는 네트워크 기반의 특징은 무엇인가요?

MalService, Malservice : 이 이름을 가진 서비스를 생성함을 추측할 수 있다.

http://www.malwareanalysisbook.com : 이 URL과 어떤 네트워크 연결이 있음을 추측할 수 있다.

3. 실행해보기

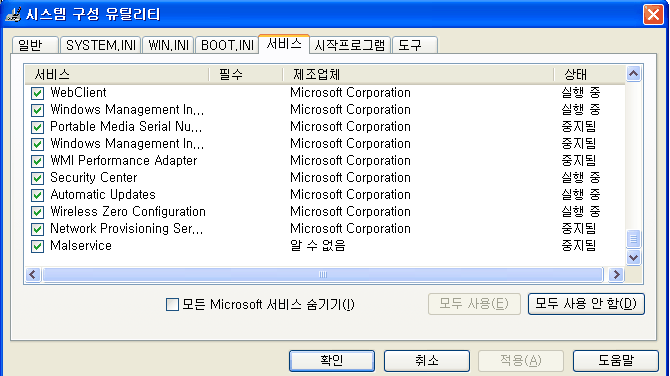

Lab01-02.exe를 실행 후 서비스 목록을 확인해 본다, 2

가장 하단에 Malservice 이름의 서비스가 새로 추가된 것을 확인할 수 있었다.

windows XP를 재부팅하니 아래와 같이 Lab01-02.exe를 종료해야 한다는 창이 뜬다.

wireshark로 패킷 캡처를 해보니 연속적으로 TCP, HTTP 패킷을 전송하는 것을 확인했다.

15.197.142.173 IP주소로 HTTP GET요청을 지속적으로 보내며 HTTP 301 응답을 받는다.

TCP follow stream을 하면 이전에 BinText로 보았던 문자열인 http://www.practicalmalwarealysis.com 을 볼 수 있다.

그러나 현재 이 사이트는 운영되지 않는지 301 응답코드로 http://nostarch.com/malware 로 영구 리다이렉션 됨을 알 수 있었다.

<실전 악성코드와 멀웨어 분석> 책의 구매 홈페이지로 보인다.

4. 이 악성코드의 목적은 무엇인가?

지속적으로 네트워크 트래픽을 일으켜 컴퓨터 동작 속도를 느려지게 하는 서비스 거부 공격 (DOS)로 추정된다.

이 Lab01-02.exe는 뒤의 Lab07-01에서 더 자세히 분석한다...